Wstęp do SSH - tutorial wideo

SSH - logowanie

Tip

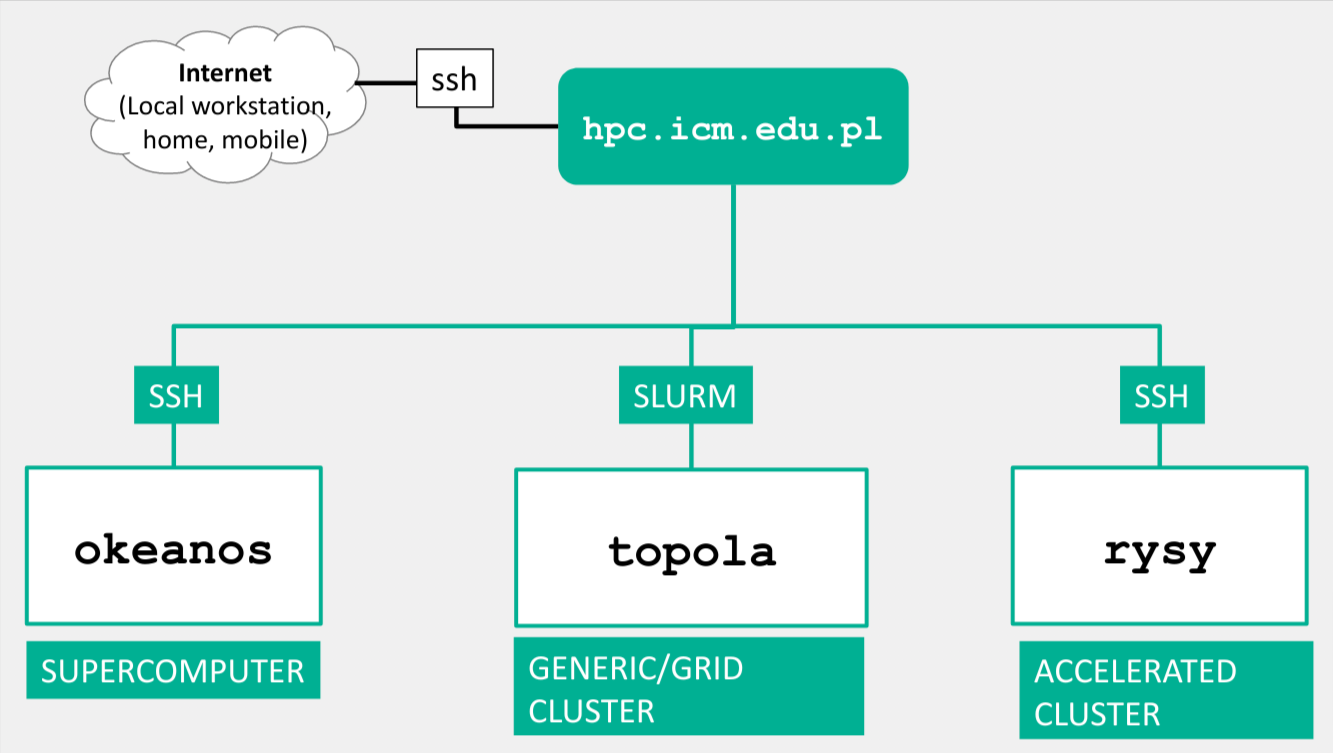

Logowanie do ICM: ssh username@hpc.icm.edu.pl.

Logowanie odbywa się przy pomocy loginu (do 8 liter, nie adresu e-mail).

W przypadku niektórych systemów możliwy/wymagany jest dodatkowy krok logowania wykonany z komputera hpc.icm.edu.pl, np. ssh rysy, ssh okeanos.

Info

Od grudnia 2020 r. logowanie za pomocą protokołu ssh wymaga autoryzacji dwu-składnikowej (2FA - 2 Factors Authentication) z użyciem tokenów typu TOTP (Time-based One-time Password).

Nazwa konta i ustawianie hasła

Przy pierwszym logowaniu konieczna jest zmiana hasła.

Tworzenie kluczy SSH

Logowanie użytkowania może być uwierzytelnione poprzez podanie hasła lub użycie klucza kryptograficznego. Klucze są bezpieczniejsze (i wygodniejsze - nie trzeba za każdym razem wpisywać hasła).

# Aby wygenerować klucze SSH na lokalnym komputerze należy użyć komendy:

ssh-keygen

# Następnie należy skopiować klucz publiczny na serwer docelowy:

ssh-copy-id -i ~/.ssh/mykey.pub user@your.server.example.com

# Tylko Ty (i żaden inny użytkownik) powinieneś mieć możliwość odczytywania kluczy:

chmod 400 ~/.ssh/mykey

# Jeśli chcesz użyć już istniejącego klucza, nie zapomnij dodać go do 'ssh agent' na lokalnej maszynie

ssh-add ~/.ssh/mykey

# if `ssh-add` fails saying `Could not open a connection to your authentication agent.` you have to start the ssh-agent

eval `ssh-agent -s`

# logowanie

ssh user@your.server.example.com

# logowanie z użyciem konkretnego klucza

ssh -o IdentitiesOnly=yes -i ~/.ssh/example_rsa user@your.server.example.com

# logowanie z użyciem hasła (zamiast klucza)

ssh -o PubkeyAuthentication=no user@your.server.example.com

Popdis cyfrowy maszyny dostępowej hpc.icm.edu.pl

Podczas logowania komputer użytkownika upewnia się czy łączy się z autoryzowaną maszyną hpc.icm.edu.pl.

W tym celu sprawdzany jest odcisk klucza kryptograficznego maszyny dostępowej.

Przy pierwszym połączeniu należy zgodzić się na dodanie hpc.icm.edu.pl do listy znajomych.

ssh username@hpc.icm.edu.pl

The authenticity of host 'hpc.icm.edu.pl (2001:6a0:2001:2321::79)' can't be established.

ECDSA key fingerprint is SHA256:KGMfnzeNErKlS8J/MYOBsnFKFl95VJ+BFm4FAYwKV6A.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'hpc.icm.edu.pl' (ECDSA) to the list of known hosts.

OTP:

Poniżej przedstawiona jest procedura usunięca starego odcisku klucza.

System Windows

Należy uruchomić program regedit (systemowa aplikacja w Windows).

Następnie w panelu po lewej stronie wyszukać w drzewie wpis:

HKEY_CURRENT_USER\Software\UserName\PuTTY\SshHostKeys

i w oknie po prawej stronie odszukać wiersz zawierający nazwę 'hpc.icm.edu.pl', a następnie go usunąć.

System Linux

Aby usunąć stary klucz wykonujemy w terminalu komendę:

ssh-keygen -f $HOME/.ssh/known_hosts -R hpc.icm.edu.pl

Manager haseł

Program pass jest menadżerem haseł umożliwiającym użytkownikom linux'a bezpieczne przechowywanie haseł na lokalnym komputerze. Przykładowo:

$ pass zdalne_komputery/icm -c

Copied zdalne_komputery/icm to clipboard. Will clear in 45 seconds.

Kończenie pracy

Po skończeniu pracy należy się wylogować poleceniem exit lub logout

lub kombinacją klawiszy Ctrl+D.

Support

Wsparcie użytkowników i obsługa grantów obliczeniowych:

- E-mail: pomoc(monkey)icm.edu.pl

- Telefonicznie: +48 22 8749 200